Active Directory et LDAPS. Suite…

OPENSSL

Vous n’avez pas le temps ou les compétences pour installer une CA de domaine dans votre entreprise afin de sécuriser les échanges LDAP… Une solution alternative pour créer des certificats se présente à vous : OpenSSL. A installer sur une petite VM (serveur autonome) que vous allumez quand vous en avez besoin.

Le projet OpenSSL développe et maintient le logiciel OpenSSL, une boîte à outils robuste, de qualité commerciale et complète pour la cryptographie à usage général et pour la communication sécurisée… Il peut-être installé soit sur Windows (Win32/Win64 téléchargement, ici), soit sur Linux (téléchargement, ici).

Attention, nous avons utiliser la version « Win64 OpenSSL v1.1.1n Light » et non la version la plus récente « Win64 OpenSSL v3.0.2 Light », pour la raison suivante : il s’avère qu’ OpenSSL 3.0.2 utilise AES256 par défaut pour chiffrer la clé privée lors de l’exportation d’un fichier .pfx. AES256 n’est apparemment pas pris en charge sur les anciennes versions de Windows (tester sur Windows serveur 2012R2 et 2016). Lorsque nous avons essayé de créer le fichier .pfx avec OpenSSL 1.1.1, cela a fonctionné. Cela est apparemment dû au fait qu’ OpenSSL 1.1.1 utilise trippleDES par défaut pour chiffrer la clé privée lors de l’exportation de fichiers .pfx.

Nous allons maintenant générer les certificats (Autorité, Intermédiaire et Serveur) :

Pour plus de commodité, installer l’application (Win32 ou Win64) à la racine de C:\ (dans notre cas, c’est la version x64).

Attention, si vous installer la version x32, penser à changer tous les liens ci dessous…

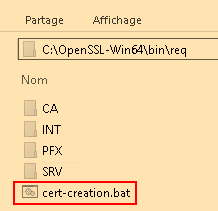

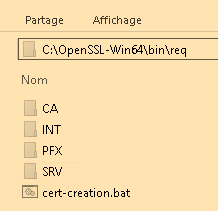

Créer un dossier « req » dans le dossier « Bin« , puis dans le dossier « req« , créer 4 sous-dossiers :

-

- CA

- INT

- PFX

- SRV

Nous verrons plus tard pour le fichier .bat qui va nous permettre de créer tous les certificats en 1 seule fois…

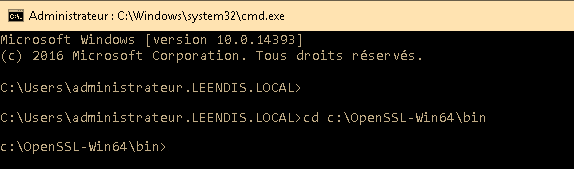

Nous allons commencé par créer le certificat de l’autorité de certification (CA). Nous lançons la console CMD et nous nous rendons au niveau de « bin » dans le dossier « OpenSSL-Win64«

-

AUTORITE DE CERTIFICATION (CA)

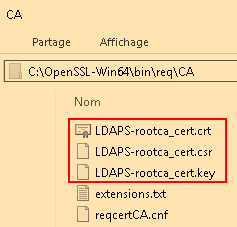

- Voici les commandes pour créer les fichiers (crt, csr et key) :

c:\OpenSSL-Win64\bin\openssl req -new -newkey rsa:2048 -nodes -config C:\OpenSSL-Win64\bin\req\CA\reqcertCA.cnf -out C:\OpenSSL-Win64\bin\req\CA\LDAPS-rootca_cert.csr -keyout C:\OpenSSL-Win64\bin\req\CA\LDAPS-rootca_cert.key

c:\OpenSSL-Win64\bin\openssl x509 -extensions LDAPS-rootca -extfile C:\OpenSSL-Win64\bin\req\CA\extensions.txt -signkey C:\OpenSSL-Win64\bin\req\CA\LDAPS-rootca_cert.key -days 365 -req -in C:\OpenSSL-Win64\bin\req\CA\LDAPS-rootca_cert.csr -set_serial 01 -out C:\OpenSSL-Win64\bin\req\CA\LDAPS-rootca_cert.crt

Les noms peuvent être changer à votre guise. Je vous mettrai à disposition le fichier de requête CA, le fichier .cnf (fichier de configuration) ainsi que le fichier extensions.txt (fichier d’attributs) juste après…

-days = vous pouvez indiquer un nombre de jours plus élevé si vous le désirez (en fonction de votre politique de sécurité…)

-set_serial 01 = sert juste à numéroter le certificat CA (crt).

-

AUTORITE DE CERTIFICATION INTERMEDIAIRE

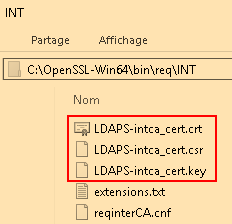

Voici les commandes pour créer les fichiers (crt, csr et key) :

c:\OpenSSL-Win64\bin\openssl req -new -newkey rsa:2048 -nodes -config C:\OpenSSL-Win64\bin\req\INT\reqinterCA.cnf -out C:\OpenSSL-Win64\bin\req\INT\LDAPS-intca_cert.csr -keyout C:\OpenSSL-Win64\bin\req\INT\LDAPS-intca_cert.key

c:\OpenSSL-Win64\bin\openssl x509 -extensions subca_req -extfile C:\OpenSSL-Win64\bin\req\INT\extensions.txt -CA C:\OpenSSL-Win64\bin\req\CA\LDAPS-rootca_cert.crt -CAkey C:\OpenSSL-Win64\bin\req\CA\LDAPS-rootca_cert.key -days 365 -req -in C:\OpenSSL-Win64\bin\req\INT\LDAPS-intca_cert.csr -set_serial 02 -out C:\OpenSSL-Win64\bin\req\INT\LDAPS-intca_cert.crt

Les noms peuvent être changer à votre guise. Je vous mettrai à disposition le fichier de requête CA Intermediaire, le fichier .cnf (fichier de configuration) ainsi que le fichier extensions.txt (fichier d’attributs) juste après…

-days = vous pouvez indiquer un nombre de jours plus élevé si vous le désirez (en fonction de votre politique de sécurité…)

-set_serial 02 = sert juste à numéroter le certificat CA Intermédiaire (crt).

-

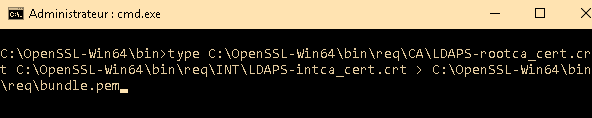

FICHIER BUNDLE PEM

A partir d’ici, nous devons créer un fichier bundle pem qui va regrouper le certificat CA et le certificat Intermédiaire. Ce fichier sera utilisé lors de la création du fichier .PFX

c:\OpenSSL-Win64\bin\type C:\OpenSSL-Win64\bin\req\CA\LDAPS-rootca_cert.crt C:\OpenSSL-Win64\bin\req\INT\LDAPS-intca_cert.crt > C:\OpenSSL-Win64\bin\req\bundle.pem

-

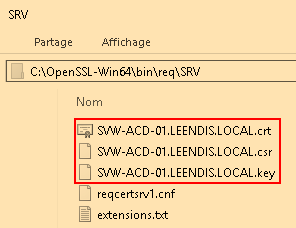

CERTIFICAT SERVEUR

1) Voici les commandes pour créer les fichiers (crt, csr et key) :

c:\OpenSSL-Win64\bin\openssl req -new -newkey rsa:2048 -nodes -config C:\OpenSSL-Win64\bin\req\INT\reqinterCA.cnf -out C:\OpenSSL-Win64\bin\req\INT\LDAPS-intca_cert.csr -keyout C:\OpenSSL-Win64\bin\req\INT\LDAPS-intca_cert.key

c:\OpenSSL-Win64\bin\openssl x509 -extensions subca_req -extfile C:\OpenSSL-Win64\bin\req\INT\extensions.txt -CA C:\OpenSSL-Win64\bin\req\CA\LDAPS-rootca_cert.crt -CAkey C:\OpenSSL-Win64\bin\req\CA\LDAPS-rootca_cert.key -days 365 -req -in C:\OpenSSL-Win64\bin\req\INT\LDAPS-intca_cert.csr -set_serial 02 -out C:\OpenSSL-Win64\bin\req\INT\LDAPS-intca_cert.crt

Les noms peuvent être changer à votre guise. Je vous mettrai à disposition le fichier de requête Serveur, le fichier .cnf (fichier de configuration) ainsi que le fichier extensions.txt (fichier d’attributs) juste après…

-days = vous pouvez indiquer un nombre de jours plus élevé si vous le désirez (en fonction de votre politique de sécurité…)

-set_serial 03 = sert juste à numéroter le certificat Serveur (crt).

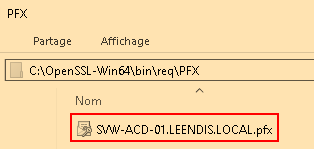

2) Voici la commande pour créer le dernier fichier (pfx)

c:\OpenSSL-Win64\bin\openssl pkcs12 -export -out C:\OpenSSL-Win64\bin\req\PFX\SVW-ACD-01.LEENDIS.LOCAL.pfx -inkey C:\OpenSSL-Win64\bin\req\SRV\SVW-ACD-01.LEENDIS.LOCAL.key -in C:\OpenSSL-Win64\bin\req\SRV\SVW-ACD-01.LEENDIS.LOCAL.crt -certfile C:\OpenSSL-Win64\bin\req\bundle.pem -password pass:123456

Les noms peuvent être changer à votre guise. Je vous mettrai à disposition le fichier pfx.

-certfile : permet d’ajouter le fichier pem, créé précédemment…

-password pass: vous avez le choix d’indiquer un mot de passe (ce mot de passe sert à sécuriser le fichier) pour la création du pfx (intéressant avec l’utilisation du fichier .bat), sinon vous pouvez retirer cette partie et le mot de passe vous sera demandé dans la commande CMD…

-

MISE A DISPOSITION DU FICHIER .BAT

Le fichier .bat va permettre de créer tous les certificats en une seule fois. Plutôt pratique et un gain de temps…

PS : pour que le script marche, il faut au préalable créer les dossiers exactement comme indiqué au tout début de ce post.

Auteur