Les gestionnaires de password, sécures ?

Avec l’avènement des nombreux sites internet 2.0 (réseaux sociaux, banques, services en ligne, sites e-commerce, etc…), on nous dit (et c’est tout à fait pertinent) d’avoir un mot de passe différent par site internet pour la sécurité, ok. Mais comment je fais pour retenir autant de mot de passe ?? Je ne suis pas un ordinateur… De plus, les mots de passe doivent avoir un minimum de 12 caractères et un niveau de complexité pour qu’ils soient efficaces…

C’est un sacré défi pour les utilisateurs. Ainsi, pour palier à ce problème, on a inventé les gestionnaires de mot de passe qui permettent de stocker un grand nombre de mots de passe complexes de manière sécurisée. Les gestionnaires de mots de passe permettent le stockage et la récupération d’informations sensibles à partir d’une base de données cryptée. En plus d’être un outil administratif permettant aux utilisateurs de catégoriser et de mieux gérer leurs informations d’identification, les gestionnaires de mots de passe guident les utilisateurs pour éviter les mauvaises pratiques de mot de passe telles que l’utilisation de mots de passe faibles, de mots de passe communs, de mots de passe génériques et de réutilisation de mots de passe. Super ! Maintenant, on a des gestionnaires par-ci, des gestionnaires par-là… Pas belle la vie, hein ? 😉

Mais après toute cette euphorie, et au fond, la question que je me pose (n’oublions pas que tous nos mots de passe sont dans ce / ces coffre(s) fort(s), et aussi cela nous évite de mettre nos informations sensibles dans des fichiers textes en clair…) :

Sont-ils réellement sécures ? Peut-on leurs faire confiance ?

Un rapport en 2020 (un groupe d’évaluateurs en sécurité indépendants, ISE) suggérait que les gestionnaires de mots de passe n’étaient pas aussi sûrs qu’on pourrait le penser à première vue, et qu’ils contenaient des failles inquiétantes de sécurité dans certains cas… Qu’en est-t-il aujourd’hui ? Ces failles sont elles toujours d’actualités ?

Attention soyons clair, ne vous précipiter surtout pas dans la section « suppression de programmes… » afin de vous débarrasser de ces logiciels. Ils restent quand même des logiciels extrêmement sûr !

Comme Troy Hunt, un chercheur actif en sécurité l’a écrit un jour, « les gestionnaires de mots de passe n’ont pas besoin d’être parfaits, ils doivent simplement être meilleurs que de ne pas en avoir » [1].

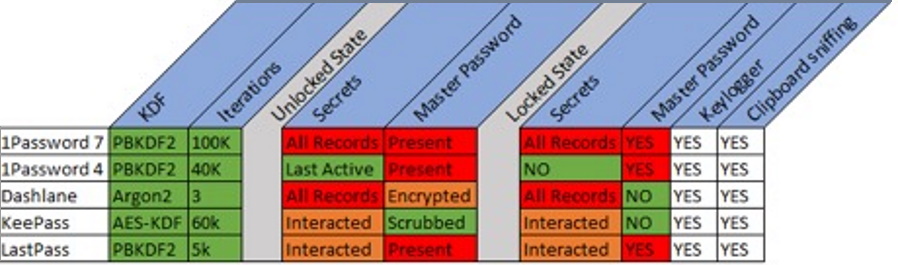

Plusieurs gestionnaires ont été testés sur la base suivante :

- Installé mais non exécuté (non actif)

- En cours d’exécution mais déverrouillé (actif avec panneau ouvert)

- En cours d’exécution mais verrouillé (actif mais dans la barre des tâches)

1) Installé mais non exécuté

la 1ere sécurité et pas des moindres et la base de données des mots de passe qui est chiffré sur le disque et qui n’est pas en cours d’utilisation. L’idée ici est de se concentrer sur le vecteur d’attaque consistant à compromettre les mots de passe à partir du disque. À moins que les gestionnaires de mots de passe ne présentent de graves vulnérabilités telles que la journalisation des mots de passe dans des fichiers journaux non chiffrés ou d’autres problèmes flagrants, les défenses des gestionnaires de mots de passe contre la surface d’attaque du disque reposent sur la cryptographie utilisée pour protéger la base de données de mots de passe. Sans rentrer dans les détails techniques et pour résumé cette partie, ISE a constaté que chaque algorithme d’expansion de clé utilisé dans les gestionnaires de mots de passe était acceptable et que le nombre d’itérations était adéquat. Ils ont donc conclu que les gestionnaires de mots de passe étaient protégés contre la compromission des mots de passe à partir du disque car le logiciel n’est pas en cours d’exécution, et que forcer brutalement les entrées de mot de passe cryptées sur le disque serait prohibitif en termes de calcul et de temps, mais pas impossible si on disposait de suffisamment de ressources informatiques. C’est plutôt une bonne nouvelle et rassurant !

Qu’en est-il des gestionnaires de mots de passe en cours d’exécution dans un état verrouillé ou déverrouillé et est-ce que ces états laissent le minimum possible d’informations sensibles en mémoire ? Vaste programme…

2) En cours d’exécution mais déverrouillé / En cours d’exécution mais verrouillé

ISE indique que les garanties de sécurité proposées par les gestionnaires de mots de passe en cours d’exécution dans un état verrouillé ou déverrouillé ne sont pas du tout au rendez-vous… Et là, ça fait mal !

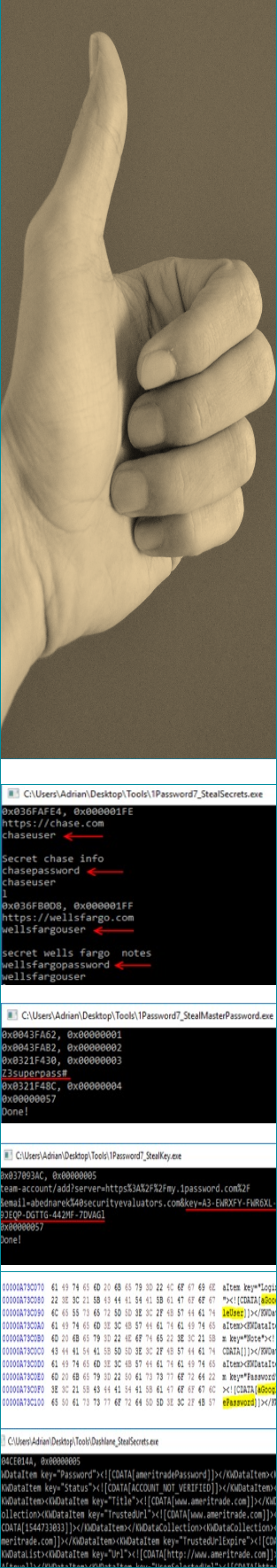

Le mot de passe principal reste en mémoire lorsqu’il est déverrouillé (bien que sous une forme obscurcie) et les logiciels ne parviennent pas à nettoyer suffisamment la région de mémoire de mot de passe obscurcie lors de la transition de l’état déverrouillé à l’état verrouillé.

Il est donc possible de récupérer et de désobscurcir le mot de passe principal car il n’est pas effacé de la mémoire après avoir placé le gestionnaire de mots de passe dans un état verrouillé. Dans un scénario où un utilisateur a déverrouillé puis l’a remis dans un état verrouillé, le logiciel demandera à nouveau le mot de passe principal. Cependant, ce dernier est conservé en mémoire, bien que dans un format codé/obscurci… Pour certains d’entre eux et dans des cas spécifiques, le mot de passe étaient en clair pendant quelques minutes ou plusieurs heures. Avec certains outils, les mots de passe sont facilement récupérables.

La fuite de mots de passe de la mémoire est un problème récurrent qui date depuis de nombreuses années. Aucun des gestionnaires ne sait gérer correctement cette partie de manière pérenne.

Doit-on dès à présent prendre peur ou prendre en compte cette lacune ?

Résumé de chaque élément de sécurité qui a été décortiqué…

Conclusion

Tous les gestionnaires de mots de passe sont extrêmement sécurisés (toutes personnes doivent absolument en avoir un installé sur leur poste) quand ils sont installés mais non exécuté. Autrement dit, si une base de données de mots de passe devait être extraite du disque et si un mot de passe principal fort était utilisé, l’attaque par brute force aura très peu de chance d’aboutir : en terme de temps et de calcul (à part si le hacker a, à sa disposition, une ferme de serveurs… Je vois plus l’ombre d’un Etat qu’un Black Hat sur le Dark Web !). Bref, le gestionnaire de mots de passe doit être utilisé qu’au moment où vous en avez besoin et le refermer juste après (configurable dans les options…). Ne pas laisser le logiciel sur la barre des taches ou le réduire dans la zone de notification car il passe en mode « en cours d’exécution déverrouillé ou verrouillé » et là, le risque est réel dans le cas ou votre machine se ferait pirater.

Dashlane s’est permis de répondre ceci au site developpez.com il y a quelques années :

Dashlane

» Le scénario évoqué est celui d’un pirate qui aurait pris le contrôle total de l’appareil d’un utilisateur. Tout d’abord, il convient de noter qu’il s’agit d’une question / d’une hypothèse très couramment envisagée dans le monde de la sécurité. En outre, cette problématique ne se limite pas à Windows 10, mais s’applique à tous systèmes d’exploitation et à tous les périphériques numériques connectés à Internet. En effet, elle est abordée dans notre [ livre blanc consacré à la sécurité (page 18, section f) ]. Même si les consommateurs ne consultent probablement pas nos livres blancs sur la sécurité, la plupart des grandes entreprises clientes qui ont adopté notre solution (ou toute autre solution de gestion des identités) saut au fait de ce type de problématique, notamment dans le cadre de leurs audits de sécurité.

Il est en effet exact que si un pirate prend le contrôle total d’un périphérique au niveau le plus bas du système d’exploitation, il peut accéder à toutes les informations du périphérique. C’est non seulement valable avec Dashlane et les autres gestionnaires de mots de passe, mais aussi pour tout logiciel et même tout appareil qui stocke des données numériques. Dans un tel cas de figure, l’attaquant pourrait également voir tout ce qui est tapé par l’utilisateur, y compris les mots de passe et les numéros de carte de crédit, toute information échangée par l’appareil sur Internet même si elle est envoyée par https, et toute information que l’appareil est capable de capturer via du matériel (audio, vidéo, etc.), que l’utilisateur utilise ou non un gestionnaire de mots de passe.

Il est généralement admis dans le monde de la cybersécurité que le scénario décrit ci-dessus est un cas extrême, en ce sens qu’aucun système ne peut protéger un périphérique déjà complètement compromis. Veuillez noter cependant que les pires conséquences de ce scénario ne touchent pas les données stockées par Dashlane sur votre appareil : ces données (par exemple stockées sur le disque dur) sont cryptées et ne peuvent pas être lues par un pirate, même si celui-ci a pris le contrôle total de l’appareil. Ces conséquences ne s’appliquent qu’aux données présentes dans la mémoire de l’appareil lorsque l’utilisateur a saisi son mot de passe maître. » [2]

Je suis d’accord avec Dashlane ! Pour moi, les gestionnaire de mots de passe sont à l’utilisateurs ce que les racines sont à l’arbre. Je vous recommande vivement l’installation et l’utilisation d’un gestionnaire de mots de passe sans plus tarder (même si le risque zéro n’existe pas…)

A bientôt !

Sources : ISE, Developpez

[1] T. Hunt. [En ligne]. Disponible : https://www.troyhunt.com/password-managers-dont-have-to-be-perfect-they-just-have-to-be-better-than-not-having-one/

[2] Dashlan. [En ligne]. Message disponible en bas de page : https://www.developpez.com/actu/247993/La-plupart-des-gestionnaires-de-mots-de-passe-populaires-presentent-des-vulnerabilites-pouvant-entrainer-le-vol-de-mots-de-passe-selon-un-rapport/

Auteur