Avec une expérience de plus de 15 ans dans l’informatique, nous aidons les entreprises à atteindre leur objectif de digitalisation et de transformation. LeenDIS est une agence technologique axée sur des valeurs dédiées telles que :

6 rue d'Armaillé 75017 Paris

hello@leendis.com

+33 666 710 812

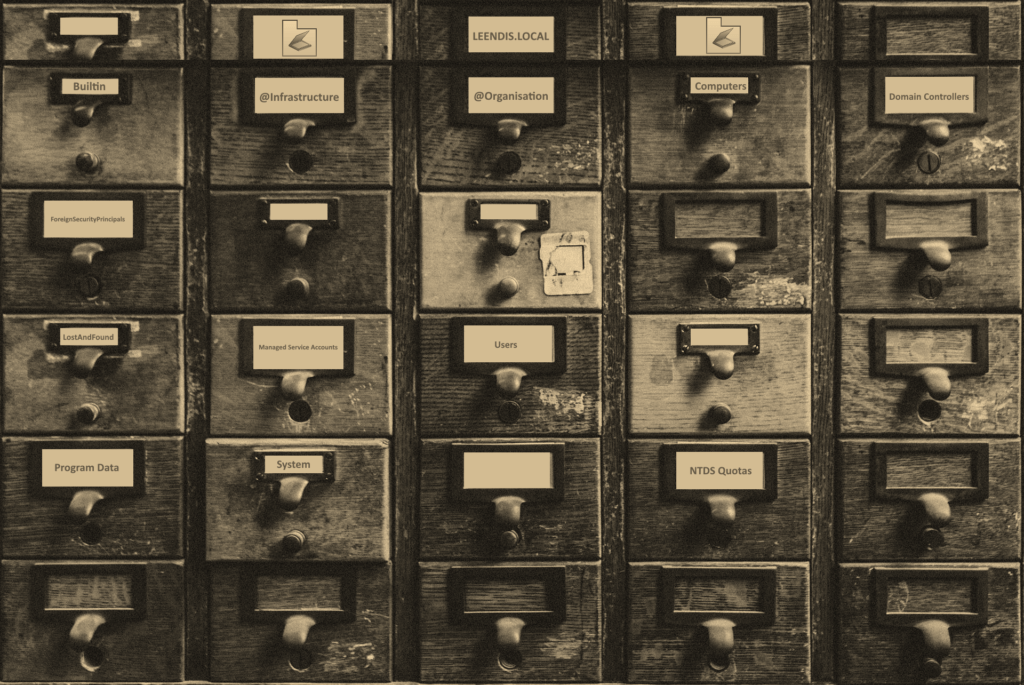

L’Active Directory permet de centraliser, de structurer, d’organiser et de contrôler tous types de ressources (utilisateurs, groupes, ordinateurs, serveurs, périphériques réseaux, etc…). Un Active Directory bien organisé et clair sera facile à gérer et à administrer. C’est comme l’image du dessus, on voit des tiroirs avec et sans indications… C’est quand même plus facile avec des indications, non ? Ben là, c’est pareil : les tiroirs, ceux sont donc les OU…

Définitions de certains termes

Les unités d’organisation dans un domaine Active Directory, permettent de regrouper logiquement des objets tels que des comptes d’utilisateur, des comptes de service ou des comptes d’ordinateur. On peut ensuite affecter des administrateurs à des unités d’organisation spécifiques et appliquer une stratégie de groupe (paramètres de configuration ciblés).

——-

Les groupes rassemblent les comptes d’utilisateurs, les comptes d’ordinateurs et d’autres groupes dans des unités gérables. Travailler avec des groupes plutôt qu’avec des utilisateurs individuels permet de simplifier la maintenance et l’administration de l’infrastructure.

——–

Les stratégies de groupe sont des règles que l’ont applique à des utilisateurs, groupes, ordinateurs, OU, etc… présent dans un annuaire Active Directory. Qui dit GPO, suppose donc un domaine de configuré sur le serveur.

Ce qui nous intéresse aujourd’hui, ceux sont les OU (unités d’organisation) et les groupes de sécurité… Nous allons voir comment les organiser. Je suis d’accord pour dire qu’il y a différentes façons de faire. Ce que vous verrez en bas, ceux sont des exemples parmi tant d’autres, mais on suit les préconisations de Microsoft… Même si au premier abord, elles vont vous paraitre compliquer, en fait non… C’est juste une question d’habitude !

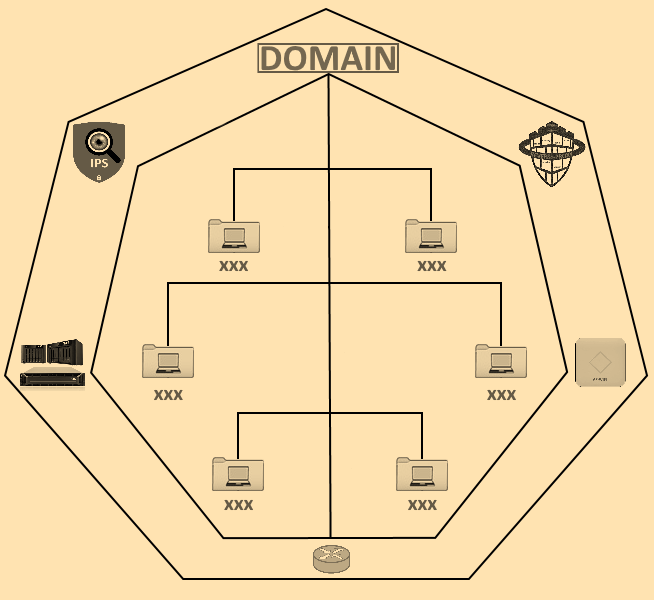

Une structure d’unité organisationnelle fournit une vue graphique de la distribution des ressources du réseau.

Nous allons simuler différents cas de figure afin de balayer large.

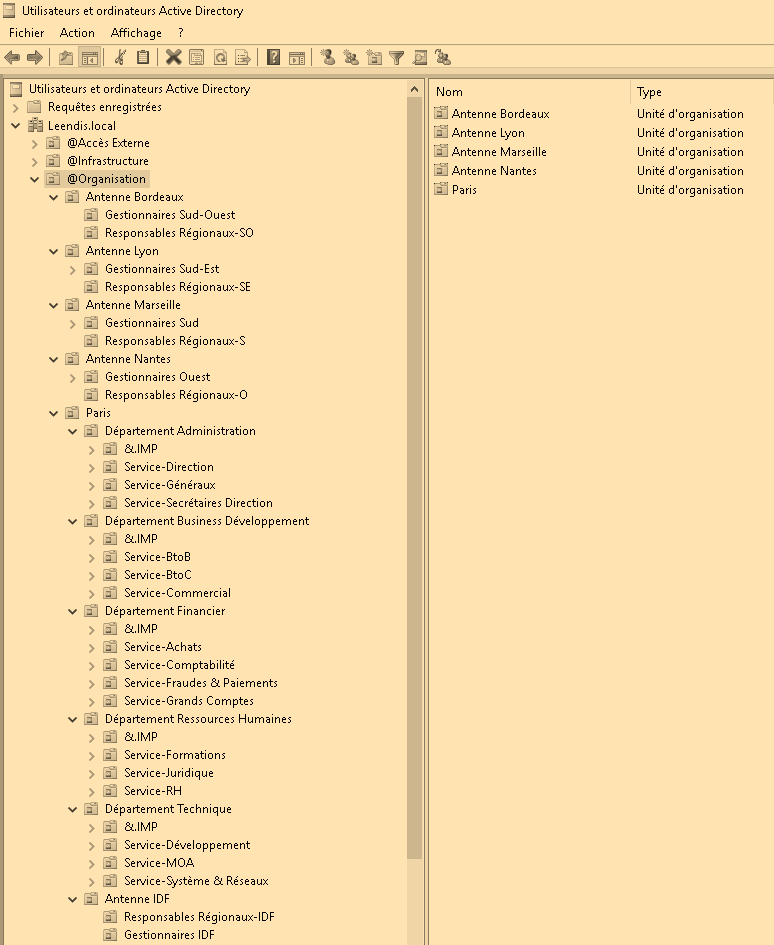

Voici un 1er exemple :

Une entreprise locale LeenDIS de 220 personnes, avec différents services, une infrastructure informatique et deux contrôleurs de domaine.

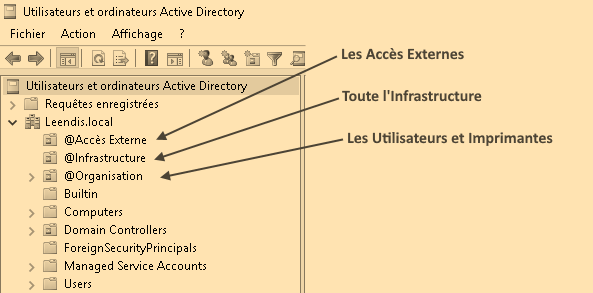

Les arobases (@) ne sert qu’ à placer les OU au dessus de toutes les autres (ceci permet de les localiser rapidement et de ne pas perdre de temps…).

Nous avons :

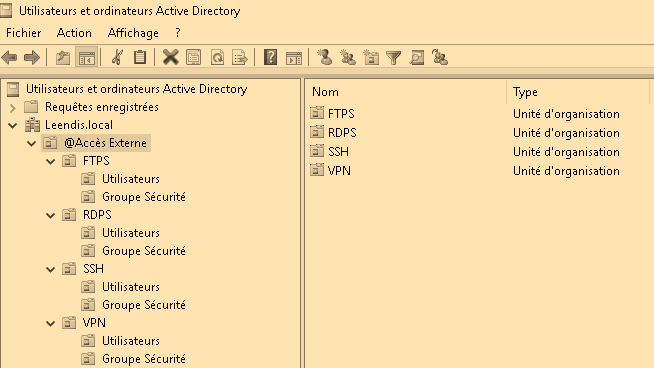

Ici, nous allons retrouver les différents accès extérieurs à l’attention des prestataires externes, clients, etc… Dans chaque OU, deux sous OU :

Ce qui est intéressant ici, c’est que l’on va pouvoir gérer les GPO de manière plus fine sur les OU. Même si on a l’impression qu’il y a beaucoup d’informations, la gestion au quotidien sera facilitée et engendrera beaucoup moins de bêtises (du moins je l’espère !) ;-).

Chaque OU Département, renferme des sous OU Services et Imprimante. L’idée est que l’architecture AD puisse matcher l’organisation réel de l’entreprise.

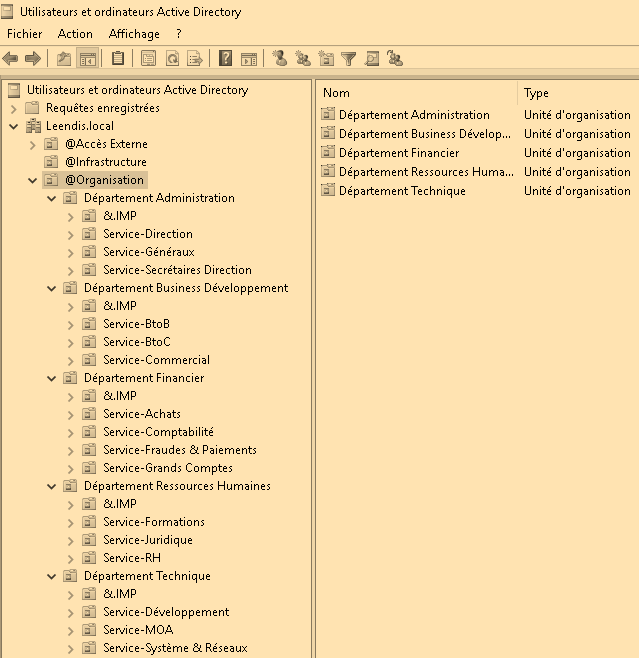

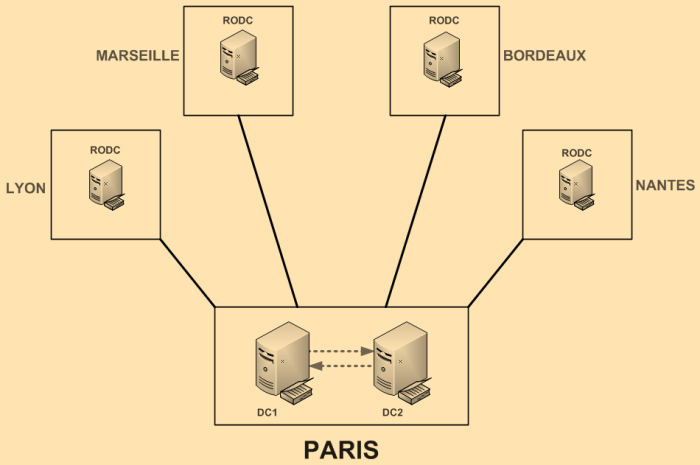

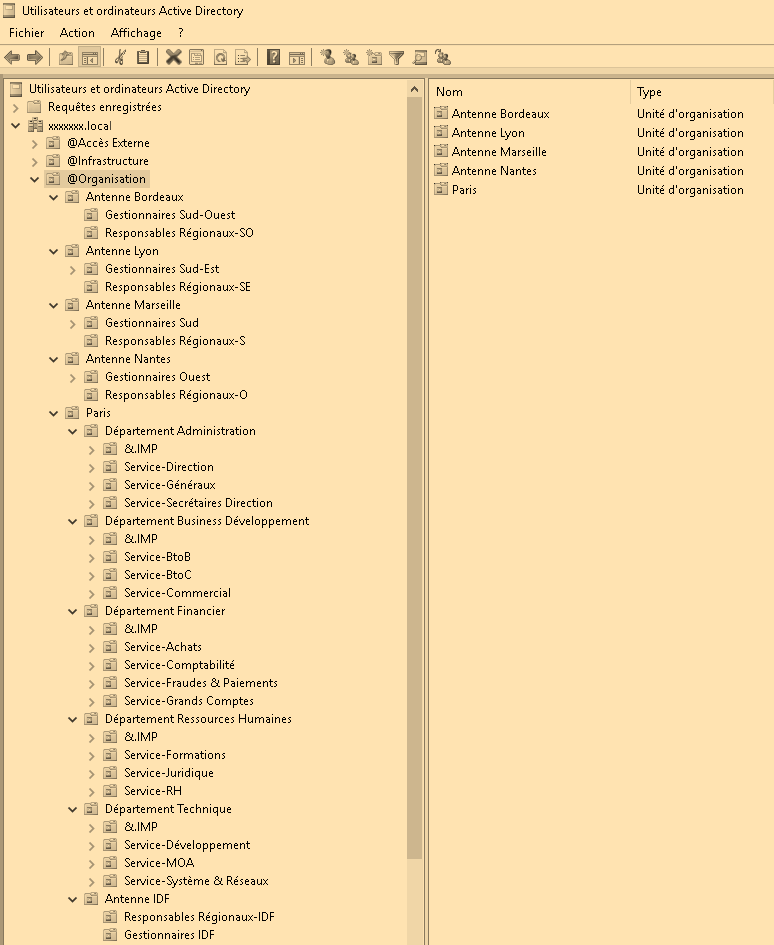

Voici un 2eme exemple :

Une entreprise nationale de 4000 personnes, avec son siège dans la capital, des Antennes répartis dans quelques villes avec différents services, une infrastructure informatique locale (siège), deux contrôleurs de domaine locaux et des RODC distants. Les informaticiens se trouvent dans la capital.

Pour les 2 premières OU (@AccèsExterne, @Infrastructure), cela ne change pas (ou très peu..).

Pour la 3eme, on pourrait avoir le schéma suivant :

Conclusion :

Ce qu’il faut comprendre ici est qu’un Active Directory bien géré, c’est un gain de temps par la suite que se soit en termes de Sécurité (car vous repérerez plus facilement et rapidement des objets extérieurs…), d’Organisation (c’est plus claire et retrouverez plus facilement vos petits), de Maitrise (bien connaître la structure logique et physique de son réseau est indispensable pour une bonne utilisation d’Active Directory).

Dans mon prochain post, on abordera les groupes de sécurité géraient depuis l’Active Directory qui peuvent être appliqués soit à du RDP, soit à des dossiers partagés, etc…

A bientôt !

Auteur