Sécurité de l’infrastructure, mesures…

Nous avons vu jusqu’à présent les mots de passe et leur sécurisation, la politique des comptes, les accès externes sécurisés, la convention des noms de machines, la sécurité des postes… Super !

Mais l’infrastructure ? Au fil des années, de nouvelles failles de sécurité sont apparues pratiquement tous les jours. Ne laissant aucun répit à qui que ce soit du fait de l’appât du gain toujours en perpétuelle augmentation… La sécurisation de l’infra continuent d’évoluer à mesure que de nouvelles vulnérabilités sont exploitées par les pirates, de nouvelles fonctionnalités de sécurité sont mises en œuvre et de nouvelles méthodes de sécurisation sont appliquées… Nous devons apporter une attention toute particulière à l’infra, car elle est à l’architecture, ce que les murs sont à l’édifice. Si les murs sont fragilisés, c’est tout l’édifice qui s’écroule. Il suffit d’une mauvaise configuration d’un élément, d’une gestion approximative d’un ou des systèmes ou d’une faiblesse de clé de chiffrement d’un périphérique pour compromettre tout le SI et exposer l’entreprise ou tout autre entité à des vulnérabilités extrêmement graves…

Une équipe n’est pas seulement un rassemblement d’individus. Une équipe est un véritable groupe de travail. Chaque membre de l’équipe doit œuvrer non pas individuellement mais avec tous les autres pour atteindre un objectif commun. Le rôle de chacun est déterminant (réseau, système, stockage, développement, Cloud, etc…) : chacun apporte sa pierre à l’édifice par sa connaissance, son savoir, son expérience, etc… Une synergie doit s’en dégager afin d’avoir une vision globale de la sécurité… Tout ceci aidera les entreprises à empêcher des pirates, hacker à exploiter leur infrastructure.

Ce Post a pour finalité une présentation des bonnes pratiques, bien que les informations présentées ici soient de natures génériques, elles pourront s’appliquer à de nombreuses infrastructures (périphériques réseaux, systèmes, etc…). J’ai essayé de balayer un maximum de périphériques qu’on retrouve dans les entreprises… Avec l’application de toutes les techniques vues auparavant et celles que nous allons voir, on pourra éviter pas mal de catastrophes, de prises de têtes car la principale préoccupation des patrons aujourd’hui concerne les risques liés à la cybersécurité… Comme je dis toujours, le risque zéro n’existant pas, nous essaierons de s’y rapprocher un maximum !

Déterminons le sens de la marche : du WAN vers le LAN, c’est à dire du moins sécure vers le plus sécure. Que trouvons nous en 1er lieu dans une entreprise ? Un modem/box, un modem/routeur, routeur, firewall, switch N3/N4. Qu’ont-ils en commun ? Le routage ! Donc, vous avez compris, nous allons parler des :

MODEM/ROUTEUR

- Utiliser toujours le dernier firmware. Si le modem/routeur vous appartient, vous savez ce qu’il vous reste à faire. Si ce n’est pas le cas, demander à votre fournisseur une confirmation que le routeur est bien à jour avec le dernier firmware (par email, ainsi en cas de problème, on pourra établir les responsabilités…),

- Accès HTTPS obligatoire, bannir définitivement le HTTP,

- Restreindre l’accès aux IP autorisées et bannir tout le reste. Ceci sera possible que si :

- Vous avez un Subnet d’IP pour dédié une IP propre au routeur (sinon cela ne marchera pas si vous n’avez qu’une seule adresse et des serveurs qui communiquent aussi sur le port HTTPS…),

- Vous n’avez pas de Subnet d’IP, dans ce cas changer le port du routeur (utilisation du PAT par exemple),

- Si la ligne de commande est pour vous une deuxième nature, utiliser dans ce cas le SSH par clé publique/privée si vous ne pouvez pas ou voulez pas changer le port du dessus…,

- Les 3 points du dessus peuvent être oubliés si vous passez votre routeur en mode Bridge (dans ce cas il devient invisible depuis l’extérieur et l’accès se fera depuis l’interne…),

- Création de nom d’utilisateurs nominatif pour l’accès au routeur sur le modèle (voir section Politique des comptes)

- Création de mot(s) de passe forts sur le principe ci-contre… (voir les sections Le password, Le password… suite)

- Mise en place d’ACL (Access Control List),

- Filtrage des ports en entrée et sortie (important) : un port ouvert est un port en écoute et en attente de connexion entrante. Par exemple, un serveur Web dans une DMZ (les ports 80, 443 ou 8080) sont certainement ouverts. Puisque le service est en court de fonctionnement et en attente de connexion, ce dernier peut permettre une intrusion…

1ere règle : fermer tous les ports en entré qui ne sont pas nécessaires et ne laisser que ceux qui seront utilisés dans votre infra.

2eme règle : fermer tous les ports en sortie qui ne sont pas nécessaires et ne laisser que ceux qui sont réellement utilisés : 80 (HTTP), 443 (HTTPS), 53 (DNS), etc.

De manière général : tout ce qui n’est pas explicitement autorisé (allow) est interdit (deny).

- Activation des fonctionnalités primaires : sur pas mal de routeurs, on trouve des fonctionnalités telles que des pare-feu, pare-feu transparent, prévention des intrusions, filtrage des urls, sécurité de contenus, proxy, anti-virus, etc… C’est le Bastion en frontal !

- Désactivation des fonctionnalités secondaires : Sur la plus part des Modems / routeurs, il y a toujours des fonctionnalités qui sont activées par défaut et qui ne sont pas toujours utilisées (DHCP, UPNP, WPS, Wifi, IPV6, Telnet, etc…). Si le service compte une vulnérabilité, un attaquant peut exploiter celle-ci pour exécuter un logiciel malveillant ou s’introduire dans le système. La désactivation de ces services est indispensable. Le support technique de votre FAI peut vous aider dans cette tâche en cas de doutes. Désactiver tous les services non nécessaires.

- Les outils de maintenance, tels que le ping, tracert / traceroute, pingpath, etc… : ces outils doivent-être bloqués en sortie (Internet) et autorisé en interne (LAN). La désactivation de ces outils n’augmentent pas de manière significative la sécurité; cela ne fait que rendre le dépannage et la surveillance du réseau beaucoup plus difficiles. Si la désactivation de ces outils augmentent la sécurité du réseau, cela ne ralentit que légèrement le cyber-hacker le plus basique et non qualifié. Tous les autres services tels que HTTP (S), FTP, SMB, etc. sont toujours en cours d’exécution et sont probablement détectables. Malgré tout, les scan ou attaques provenant de l’extérieur de type DOS, DDOS, Ping flood, etc… seront bloqués,

- Activation du DNS Spoofing dans le cas ou le routeur inclut cette fonctionnalité.

FIREWALL NGFW

(pare-feu nouvelle-génération)

- Utiliser toujours le dernier firmware et patchs de sécurité,

- Création de mots de passe forts sur le principe ci-contre… (voir les sections Le password, Le password… suite)

- Activation des fonctionnalités de sécurité : en général, ceux sont des bundles d’options qu’on trouve sur les pare-feu (IPS, filtrage des Url, Threat Detection, Anti-Spam, Proxy, Anti-virus, MFA, VPN, Logs, etc…).

- Filtrage des ports en entrée et sortie (important) : un port ouvert est un port en écoute et en attente de connexion entrante.

1ere règle : fermer tous les ports en entré qui ne sont pas nécessaires et ne laisser que ceux qui seront utilisés dans votre infra.

2eme règle : fermer tous les ports en sortie qui ne sont pas nécessaires et ne laisser que ceux qui sont réellement utilisés : 80 (HTTP), 443 (HTTPS), 53 (DNS), etc…

De manière général : tout ce qui n’est pas explicitement autorisé (allow) est interdit (deny).

- Filtrage des types de fichiers dangereux (EXE, BAT, script, etc…)

- Faire le ménages des règles obsolètes ou en doublon (on a tendance à les oublier quand il y en a beaucoup…)

- Utilisation de protocoles chiffrés (HTTPS, DNS-SEC, FTPS, SSH, SFTP, etc…) et bannir les protocoles non sécure (si possible),

- Utilisation de Vlan si le routage se fait à son niveau,

- Utilisation de DMZ (DeMilitarized Zone) afin d’isolé le réseau local de l’internet, c’est une sorte de zone tampon, entre un réseau sécurisé et un réseau non sécurisé,

- Bannir IP/Subnet de pays étrangers « à risque » ou en rapport avec la Cybercriminalité si aucune relation avec l’entreprise ou l’entité…

- Utilisation de Firewall de marques différentes (dans le cas ou il y aurait une faille de sécurité sur le 1er bastion d’une marque par exemple, le deuxième bastion ferait barrage du fait que la marque est différente…)

REVERSE-PROXY

IPS

Si le Firewall n’a pas les options de Reverse-Proxy et d’IPS, ce n’est pas très grave, une machine sur le réseau peut faire l’affaire (physique, VM). Attention de bien la dimensionner pour éviter qu’elle devienne un goulot d’étranglement… Vous avez pas mal de distributions concernant le Reverse-Proxy et l’IPS (le choix ? Je dirais « les goûts et les couleurs ne se discutent pas… »

Reverse-Proxy

Un proxy inverse (Reverse-Proxy) ou serveur mandataire inversé est un type de serveur, habituellement placé en frontal d’une infra. A la différence d’un serveur proxy qui permet à un utilisateur côté Lan, d’accéder au réseau Internet, le proxy inverse permet à des utilisateurs côté Wan (Internet) d’accéder à des serveurs internes. Une des applications courantes du Reverse-Proxy est la répartition de charge (load-balancing) entre deux périphériques ou machines, mais pas que… Il joue également un rôle dans :

- La sécurité (protège les serveurs des attaques provenant de l’extérieur),

- La compression (optimisation du contenu des sites web),

- Mémoire cache (il devient un « accélérateur web » ou « accélérateur HTTP»),

- L’authentification (contrôle les accès aux serveurs si ils sont pourvus de cette fonctionnalité),

- Etc…

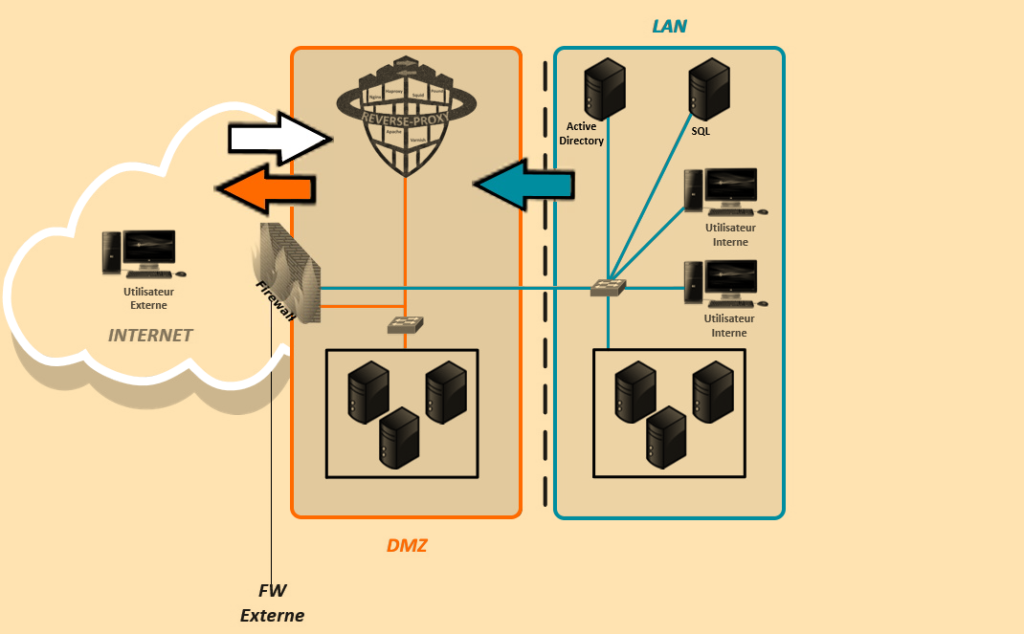

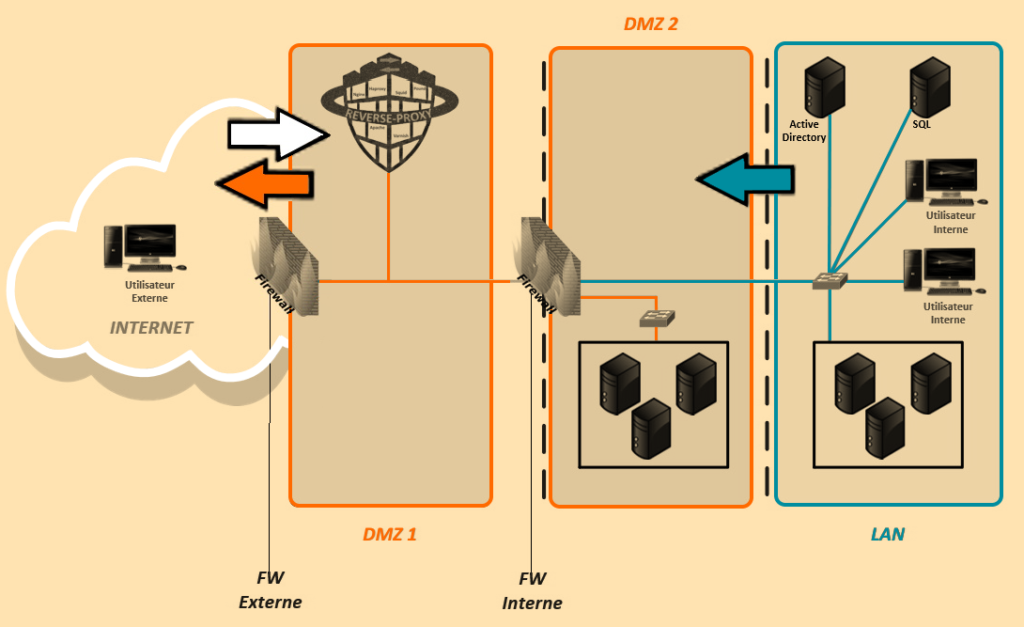

Où le place-t-on généralement ?

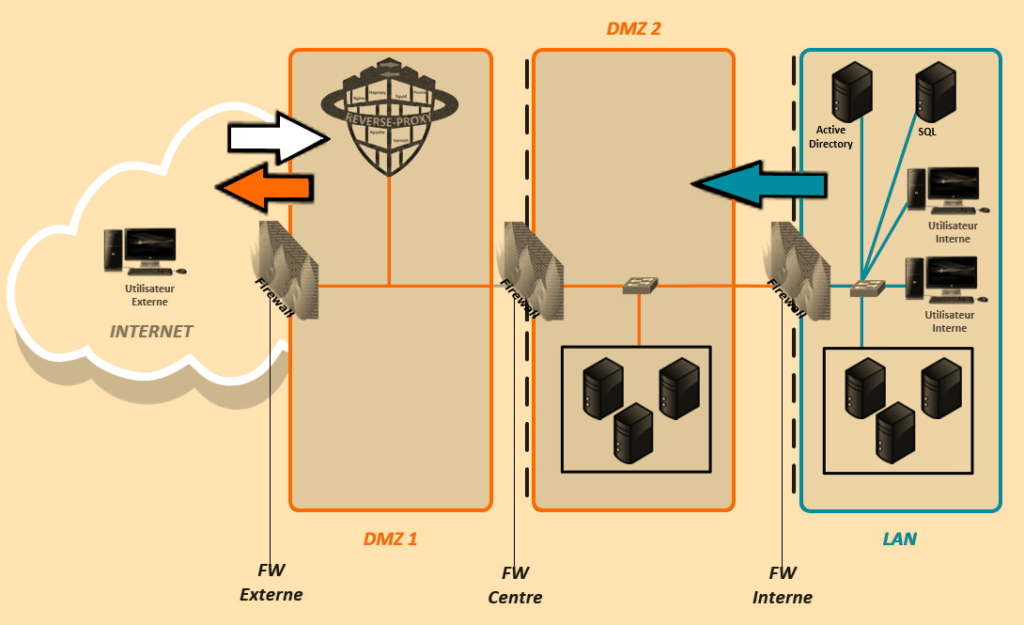

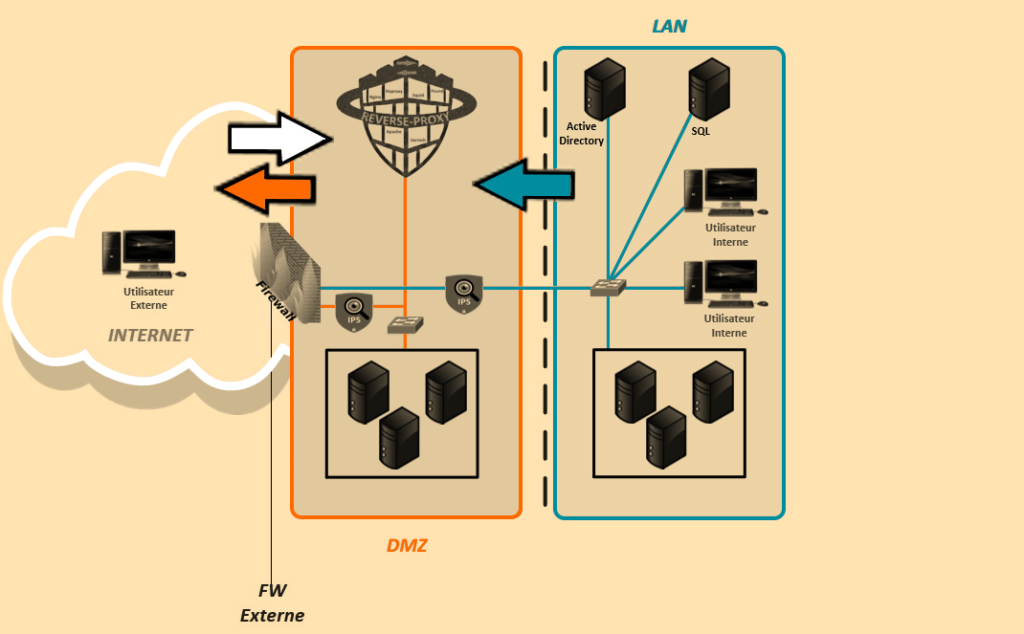

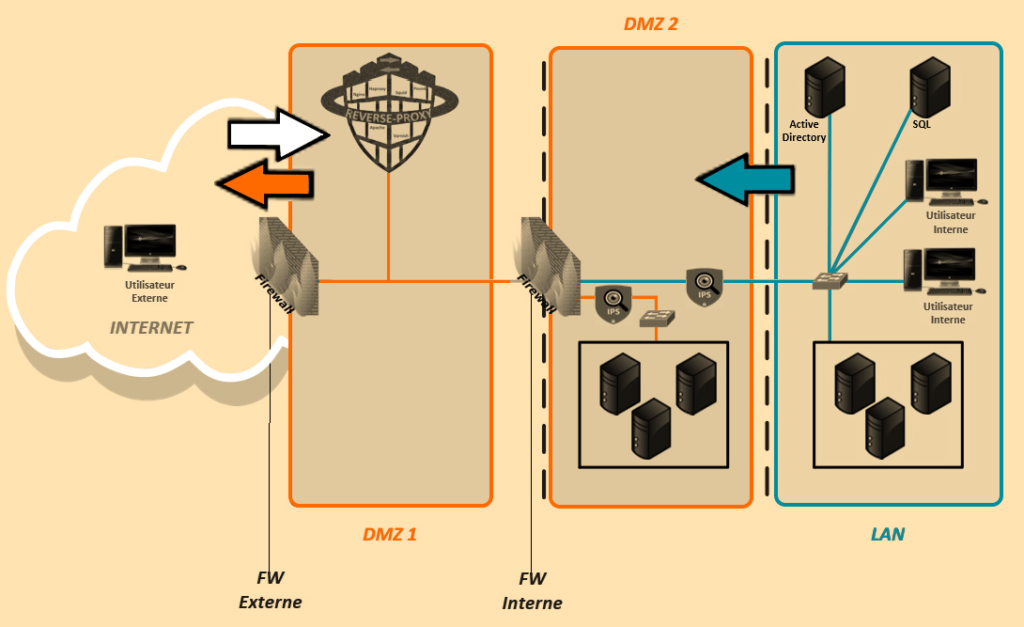

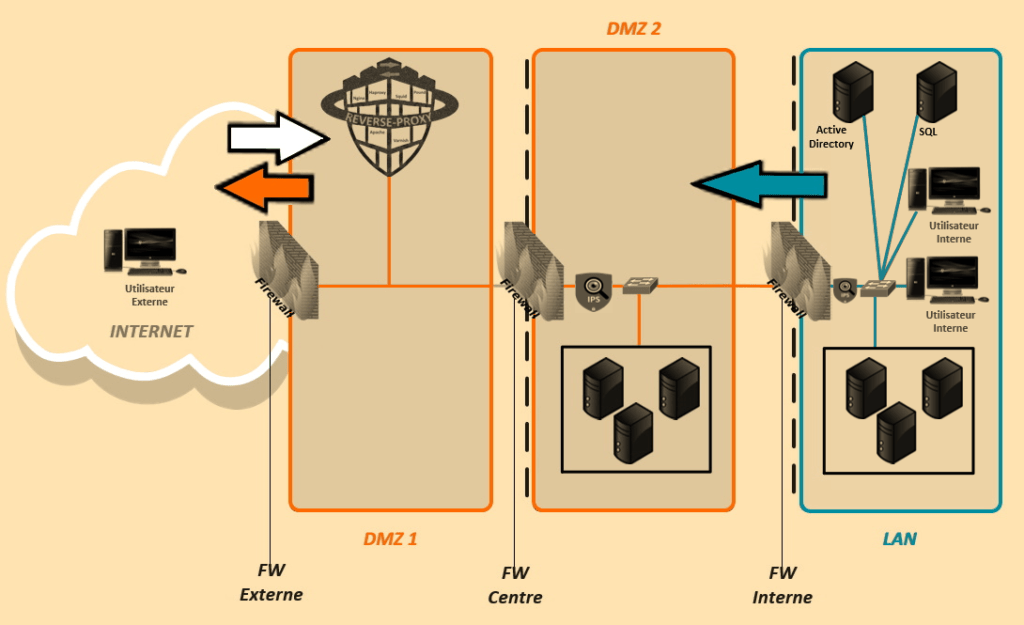

Voici 3 exemples d’architecture en fonction du budget et du savoir-faire :

- Firewall frontal (Front) + Proxy

- Firewall frontal (Front)+ Firewall arrière (Back) + Proxy

- Firewall frontal (Front)+ Firewall central (Middle) + Firewall arrière (Back) + Proxy

Petite explication :

On pourrait dire que l’architecture réseau à double ou triple pare-feu peut être considérée comme inadéquate en raison de l’échec d’une mise en œuvre d’une défense en profondeur… Si nous regardons de plus près ces schémas, nous percevons un simple contrôle d’accès au milieu de l’Internet => DMZ et de la DMZ => LAN… Normalement, une architecture de réseau ultra sécurisée utilise des constructeurs informatiques différents et plusieurs couches de contrôle d’accès telles qu’un pare-feu d’application Web, un antivirus, un système de prévention des intrusions, des pare-feu de couche 3 et des équilibreurs de charge… N’oubliez pas qu’un attaquant n’a pas besoin d’attaquer les pare-feu, il va simplement utiliser les ports ouverts pour passer directement et attaquer les serveurs Web, les serveurs de messagerie ou passer directement pour attaquer la base de données.

Malgré tout, Les entreprises doivent mettre en œuvre une infrastructure réseau similaire à ces schémas illustrant l’utilisation de différentes configurations de pare-feu. Gardez à l’esprit que ces configurations ne sont que des exemples parmi de nombreuses façons de concevoir un réseau avec une DMZ. La logique de ces archétypes est d’aider les professionnels de la sécurité informatique à réfléchir à des méthodes intelligentes de conception d’architectures DMZ sécurisées. Les besoins et les budgets de chaque organisation sont différents et donc ils choisiront celles qu’ils pourront mettre en place…

IPS

IPS ou Intrusion Prevention System (système de détection des intrusions) sont des systèmes qui détectent des activités inappropriées, incorrectes ou anormales dans un réseau. A la différence d’un IDS qui lui analysent le trafic réseau pour détecter des signatures correspondant à des cyberattaques connues et va donc alerter, l’IPS va faire exactement la même chose mais en plus il va bloquer en fonction du type d’attaques qu’ils détectent, ce qui contribue à stopper ces attaques. Ils agissent dans la même zone du réseau qu’un pare-feu, entre le monde extérieur et le réseau interne. Les IPS rejettent de façon proactive les paquets réseau en fonction d’un profil de sécurité si ces paquets représentent une menace connue.

De nombreux fournisseurs ont intégré des systèmes IDS/IPS aux Firewall, ce que l’on appelle communément UTM (Unified Threat Management). Cette technologie combine en une seule entité les fonctionnalités de ces deux systèmes. Si c’est le cas, c’est parfait : pas besoin de rajouter un périphérique sur le réseau. Si ce n’est pas le cas, soit vous avez du budget et à ce moment là vous installer une Appliance IPS, soit une simple machine (physique/VM bien dimensionnée) avec une distribution IDS/IPS fera l’affaire sans aucuns soucis. Il en existe une palanquée et comme je dis toujours «les goûts et les couleurs ne se discutent pas…»

Où le place-t-on généralement ?

Voici 3 exemples d’architecture :

- Firewall frontal + Proxy + IPS

- Firewall frontal + Firewall arrière + Proxy + IPS

- Firewall frontal + Firewall central + Firewall arrière + Proxy + IPS

Petite explication :

Comme je disais auparavant, les IPS fonctionnent en analysant tout le trafic réseau. Ils effectuent une inspection des paquets en temps réel, en examinant minutieusement chaque paquet qui circule sur le réseau. Si des paquets malveillants ou suspects sont détectés, l’IPS effectuera l’une des actions suivantes :

- Mettra fin à la session TCP qui a été exploitée et bloquer l’adresse IP source,

- Gardera en mémoire pour éviter qu’une attaque similaire ne se reproduise à l’avenir,

- Supprimera ou remplacera tout contenu malveillant resté sur le réseau suite à une attaque.

Il existe un certain nombre de menaces différentes que les IPS peuvent empêcher :

- Attaque DoS

- Attaque DDoS

- Des failles de sécurité divers

- Ver, Virus, Malware

Un IPS est généralement configuré pour utiliser un certain nombre d’approches différentes pour protéger le réseau contre les accès non autorisés.

On peut citer :

- Approche basée sur les signatures : cette approche utilise des signatures prédéfinies de menaces réseau bien connues.

- Approche basée sur les anomalies : permet de surveiller tout comportement anormal ou inattendu sur le réseau.

- Approche basée sur les politiques : cette approche nécessite que les administrateurs configurent les politiques de sécurité en fonction des politiques de sécurité de l’entreprise (organisation, infrastructure…)

Gardez à l’esprit que ces configurations ne sont que des exemples parmi de nombreuses façons de sécuriser un réseau…

SWITCH

(Commutateur)

Le Switch ou commutateur en français est un dispositif qui permet de connecter plusieurs postes, serveurs, imprimantes, AP Wifi, etc… sur un même réseau. Il assure la communication, la réception et la redistribution de messages, entre les différents périphériques. Contrairement à un hub, le switch opte pour une répartition « intelligente » de l’information. En se basant sur une table d’adressage (adresse MAC et port), il va ainsi redistribuer l’information uniquement aux appareils concernés. À l’inverse, un hub transmet la donnée à l’ensemble des appareils actifs sur le réseau local. C’est pour cela que ce dernier est de moins en moins utilisé…

Il existe différents types de Switch :

- Switch niveau 2 ou Layer 2 : un switch de niveau 2 (modèle OSI) fait de la commutation de paquets grâce aux adresses MAC.

- Switch niveau 3 ou Layer 3 : un switch de niveau 3 (modèle OSI) fait de la commutation de paquets grâce aux adresses MAC et adresses IP. Il inclut également des options de Routage, QOS, et bien d’autres…

- Switch niveau 4 ou Layer 4 : un switch de niveau 4 (modèle OSI) comprends les caractéristiques des switches précédents. De plus la couche 4 identifie quels protocoles applicatifs (HTTP, SNTP, FTP, etc.) sont inclus avec chaque paquet et utilise cette information pour transférer le paquet au logiciel approprié de niveau supérieur.

Quel que soit le type de Switch que l’on utilise, nous devons apporter la sécurité comme il se doit à ces types de périphériques :

- Utiliser toujours le dernier firmware,

- Création de nom d’utilisateurs nominatif pour l’accès au Switch sur le modèle (voir section Politique des comptes)

- Création de mot(s) de passe forts sur le principe ci-contre… (voir les sections Le password, Le password… suite)

- Ajuster les niveaux de privilèges d’accès,

- Désactiver ou supprimer les comptes non utilisés,

- Accès Switch soit par SSH (clé privé/publique), soit par Https (interface web),

- Activer les protocoles sécures (FTPS, SFTP, etc…),

- Désactiver si possible, tous les protocoles non sécures et non utilisés (Telnet, Http, FTP, etc…),

- Utilisation de Vlan et PVlan,

- Activation du Port-Security (soit en mode statique, mais contraignant car il faut maintenir une liste, soit en mode sticky),

- Activation du DHCP Snooping,

- Si utilisation de l’ARP, activation du Dynamique ARP Inspection (DAI),

- Mise en place d’ACL pour contrôler les accès,

- Activation des Logs (journalisation des authentifications, du trafic, etc…), synchronisation de l’heure (important),

- Activation de fonctionnalités si besoin telles que , BPDU Guard (si Spanning Tree activé), IP Source Guard, etc…,

- Utilisation de SNMP v3 (plus sécure) si le Switch inclut cette option et désactiver les autres,

- Désactivation des ports inutilisés,

- Certains Switch incluent la fonctionnalité « Protection contre l’attaque par force brute » qu’il faut activer,

- Pour certains Switch, attention avec le Vlan Natif (modifier son port réseau par défaut), également les protocoles DTP (Dynamic Trunking Protocole), CDP, LLDP, IP source routing, port mirroring, ARP, les désactiver si non utilisés.

AP WIFI

(Point d’accès et Borne)

Une borne Wi-Fi, un point (d’accès) Wi-Fi (Access Point : AP) est un matériel qui donne accès à un réseau sans fil Wi-Fi permettant aux utilisateurs (mobiles, tablettes ou ordinateurs) de se connecter à Internet.

Quel que soit la marque d’AP Wifi que l’on utilise, nous devons apporter la sécurité comme il se doit à ce type de périphériques :

- Utiliser toujours le dernier firmware,

- Création de nom d’utilisateurs nominatif pour l’accès à la borne sur le modèle (voir section Politique des comptes)

- Création de mot(s) de passe forts sur le principe ci-contre… (voir les sections Le password, Le password… suite)

- Ajuster les niveaux de privilèges d’accès,

- Désactiver ou supprimer les comptes non utilisés,

- Accès borne soit par SSH (clé privé/publique), soit par Https (interface web),

- Désactiver si possible, tous les protocoles non sécures et non utilisés (Telnet, Http, FTP, etc…),

- Utilisation de Vlan, PVLAN invité en mode isolated,

- Mise en place d’ACL pour contrôler les accès si le périphérique le permet,

- Activation des Logs (journalisation des authentifications, du trafic, etc…),

- Activation de fonctionnalités de sécurité telles que Intrusion Detection, liste blanche/noire, filtre (MAC, Ethertype, IP), etc…,

- Utilisation de SNMP v3 (plus sécure) si l’AP-Wifi inclut cette option,

- Opter pour le chiffrement WPA2 (AES-CCMP, WPA2-PSK (AES), ou WPA2–Entreprise), ou WPA3 (WPA3-Personal ou WPA3-Enterprise),

- Désactiver WPS (Wi-Fi Protected Setup) : option non sécure,

- Changer le nom de réseau (SSID) générique par défaut par un qui ne soit pas explicite (référence à une entreprise, activité, etc…). Basez vous sur le principe ci-contre (voir section Convention de nommage des machines),

- Si il y a du Wifi visiteur, le mettre dans un vlan et l’isoler de l’infrastructure locale,

- Réduire la portée du signal, pas besoin de rayonner dans toute la ville (Transmitter Power),

- Pour certains AP Wifi qui sont gérés par un contrôleur (WLC, WCS), activé LWAPP (tunnel (AES-CCM) du point d’accès jusqu’au contrôleur).

Auteur