Sécurité de l’infrastructure, mesures. Suite…

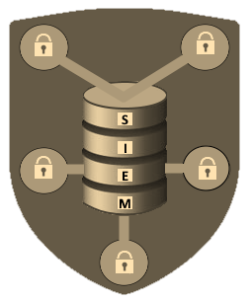

SIEM

(SECURITY INFORMATION AND EVENT MANAGEMENT)

SIEM (l’acronyme se prononce « sim » et non « sième » : le e est muet…) ou Security Information And Event Management collecte et agrège les données de journaux générées dans tout votre système d’information, des applications aux périphériques réseau et de sécurité, tels que les Firewall et les détections antimalware.

Il identifie et catégorise ensuite les incidents et évènements, et les analyses. Le logiciel répond à deux objectifs principaux :

- Fournir des rapports sur les incidents et évènements liés à la sécurité : les connexions réussies et échouées, l’activité des logiciels malveillants et d’autres activités malveillantes possibles.

- Envoyer des alertes si l’analyse montre qu’une activité s’exécute sur des ensembles de règles prédéterminées, comme par exemple l’exécution d’un logiciel malveillant, et indique ainsi un problème de sécurité potentiel.

Le SIEM donne aux professionnels de la sécurité (SOC : Security Opération Center, équipe d’expert, d’ingénierie de sécurité et officier de sécurité, etc…) un aperçu et un historique des activités au sein de leur environnement informatique :

- La gestion des événements de sécurité (SEM), qui analyse les données des journaux et des événements en temps réel pour fournir une surveillance des menaces, la corrélation des événements et la réponse aux incidents;

- avec la gestion des informations de sécurité qui collecte, analyse et établit des rapports sur les données des journaux.

Une solution SIEM combine des fonctions de gestion des informations (SIM, Security Information Management) et des événements (SEM, Security Event Management) au sein d’un système unique de gestion de la sécurité.

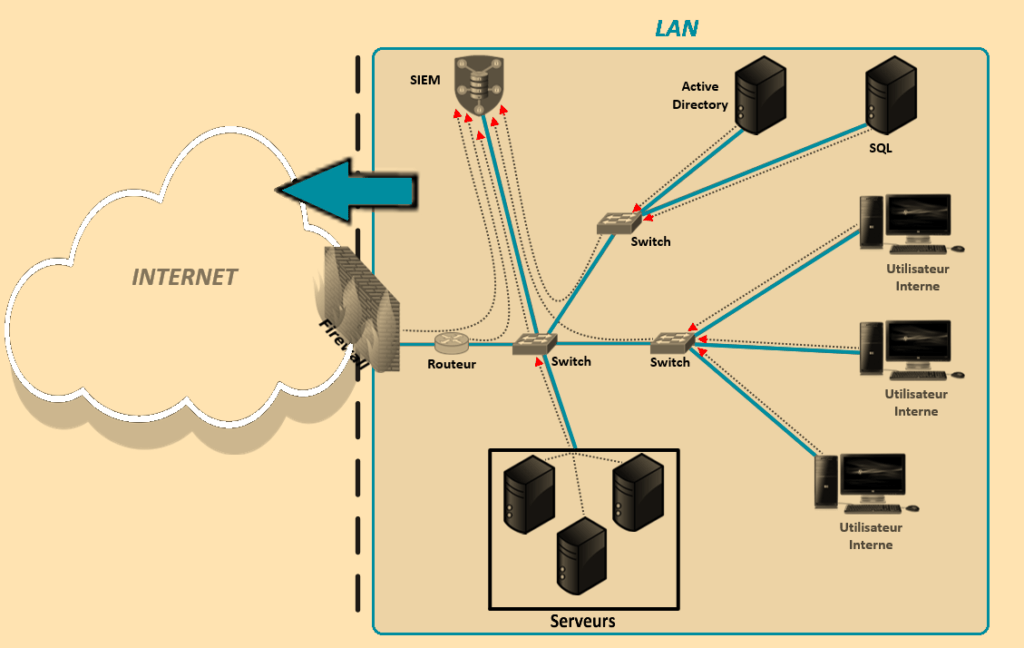

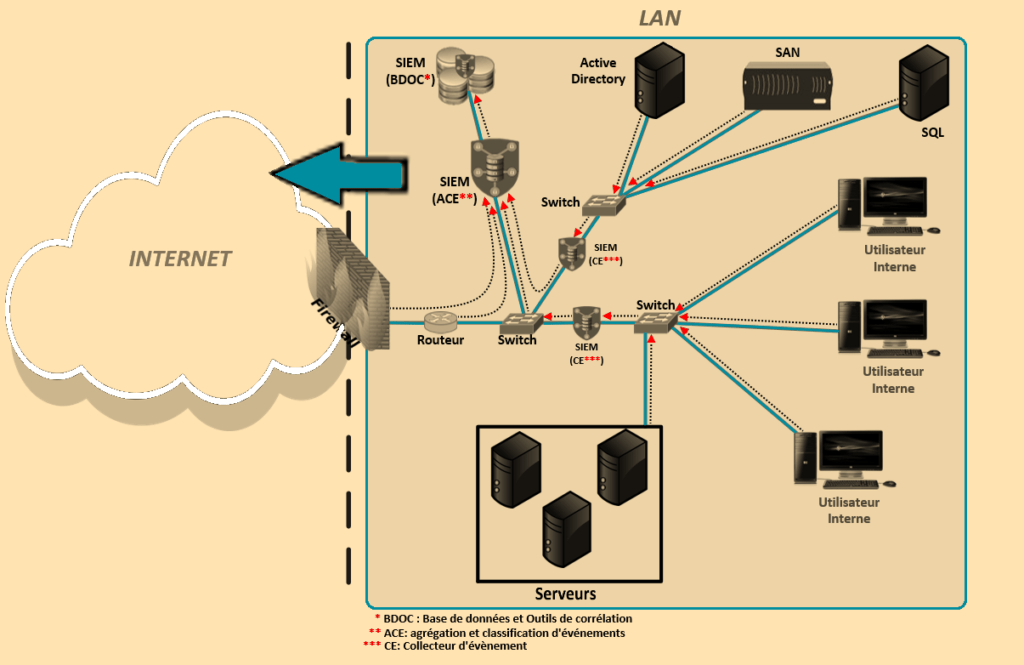

Où le place-t-on généralement ?

Voici 2 exemples d’architecture en fonction du budget et du savoir-faire :

Concernant les distributions, Ils en existent une palanquée (les payants et les Open Sources) et comme je dis toujours «les goûts et les couleurs ne se discutent pas…».

Un petit comparatif des meilleurs SIEM du marché : Security Information and Event Management (SIEM Tools) Reviews 2021 | Gartner Peer Insights

Par contre, je vais quand même donner le nom de celui que j’ai déjà utilisé et qui marche très bien :

- Solution Open Source ELK (Elasticsearch, Logstash, Kibana) qui est inclus dans la solution Wazuh :

- Wazuh est une solution de surveillance de sécurité, open source et prête pour l’entreprise : détection des menaces, surveillance de l’intégrité, réponse aux incidents et à la conformité…

IMPRIMANTE

(Filaire ou Wifi)

Les imprimantes en réseau sont des périphériques qu’on a tendance à oublier en termes de sécurité et pourtant, même si elles sont moins intelligentes qu’un serveur ou ordinateur, elles peuvent servir de porte d’entrée aux cybercriminels.

Quel que soit la marque, nous devons leurs apporter la sécurité avec soin :

- Utiliser toujours le dernier firmware,

- Création de nom d’utilisateurs nominatif pour l’accès à l’imprimante sur le modèle (voir section Politique des comptes)

- Création de mot(s) de passe forts sur le principe ci-contre… (voir les sections Le password, Le password… suite)

- Ajuster les niveaux de privilèges d’accès,

- Désactiver ou supprimer les comptes non utilisés,

- Accès soit par SSH (clé privé/publique), soit par Https (interface web),

- Activer si besoin, les protocoles sécures SMTPS, IPPS, etc…,

- Désactiver si possible, tous les protocoles non utilisés IPP (Internet Printing Protocol), LLMNR, NetBIOS, WINS etc…,

- Désactiver si non utilisé les ports USB, NFC, Bluetooth, SD-Carte, etc…,

- Isolation des imprimantes dans un Vlan dédié,

- Mise en place d’ACL pour contrôler les accès si le périphérique le permet,

- Activation des Logs (journalisation des authentifications, du trafic, etc…),

- Utilisation de SNMP v3 (plus sécure) si l’imprimante inclut cette option,

- Restreindre les communications sortantes, sauf vers des adresses IP ou des hôtes sur liste blanche,

- Eviter les communication directement avec les imprimantes, passer plutôt par un serveur d’impression dédié qui sert d’intermédiaire,

- Mise en place d’impression avec mot de passe depuis son poste,

- Protection du disque dur par mot de passe,

- Chiffrement AES du disque dur de l’imprimante,

- Définition d’un délai pour suppression automatique des données sur le disque dur, des données temporaires également,

- Sur certaines imprimantes, appliqué le Pack Sécurité pour la protection des données sensibles,

- Si imprimante Wifi, opter pour le chiffrement WPA2 (AES-CCMP, WPA2-PSK (AES), ou WPA2–Entreprise), ou WPA3 (WPA3-Personal ou WPA3-Enterprise),

- Désactiver WPS (Wi-Fi Protected Setup) : option non sécure,

- Le nom de l’imprimante par défaut à changer par un qui ne soit pas explicite (référence à une entreprise, activité, etc…). Basez vous sur le principe ci-contre (voir section Convention de nommage des machines),

- Mise en place d’options de sécurité physique (code PIN, badge, etc…).

NAS / SAN

Les NAS / SAN sont un peu comme les imprimantes en réseau, on a tendance aussi à les oublier en termes de sécurité et pourtant, toute l’infrastructure tient grâce à eux… Si ils ne sont pas un minimum sécurisés, ils peuvent servir également de porte d’entrée aux pirates, mais aussi, ils auront la main sur toutes les données de l’entreprise (stockage VM, données sensibles, etc…).

Quel que soit la marque, nous devons leurs apporter la sécurité avec soin :

- Utiliser toujours le dernier firmware,

- Création nominative de nom d’utilisateurs pour l’accès aux stockages sur le modèle (voir section Politique des comptes)

- Création de mot(s) de passe forts sur le principe ci-contre… (voir les sections Le password, Le password… suite)

- Activer l’authentification MFA si l’option est disponible,

- Ajuster les niveaux de privilèges d’accès,

- Désactiver ou supprimer les comptes non utilisés (surtout le compte admin par défaut),

- Accès soit par SSH (clé privé/publique), soit par HTTPS (interface web),

- Activer si besoin, les protocoles sécures SMTPS, SFTP, FTPS, etc…,

- Utilisation des protocoles de stockages suivants : SMB3, NFS v4.2 si possible sinon v4.1 (avec Kerberos), iSCSI avec authentification par clé publique sinon avec authentification classique CHAP,

- Désactiver si possible, tous les protocoles non utilisés, NetBIOS, WINS etc…,

- Désactiver si non utilisé les ports USB, NFC, etc…,

- Isolation des périphériques dans un Vlan dédié avec leur propre Switch : par exemple, aucune VM ne doit voir le réseau de stockage iSCSI directement,

- Ne surtout pas connecter d’utilisateurs sur ces Switch,

- Utiliser le zonage et le masquage LUN pour séparer l’activité NAS / SAN afin de restreindre l’accès aux périphériques de stockage.

- Mise en place d’ACL pour contrôler les accès si le périphérique le permet,

- Certains périphériques incluent des mécanismes de protection tels qu’un Firewall, Antivirus, scan de Malware, protection DOS, etc…, activer les,

- Activation des Logs (journalisation des authentifications, du trafic, etc…),

- Utilisation de SNMP v3 (plus sécure) si les stockages incluent cette option,

- Ces périphériques ne doivent aucunement communiquer avec l’extérieur, sauf vers des adresses IP ou nom FQDN (MAJ, Antivirus, signature IPS, etc…) sur liste blanche,

- Eviter les communication directement avec les stockages, passer plutôt par un serveur de fichiers qui servira d’intermédiaire,

- Chiffrement fort des volumes,

- Le nom des périphériques par défaut à changer par des noms qui ne soient pas explicite (référence à une entreprise, activité, etc…). Basez vous sur le principe ci-contre (voir section Convention de nommage des machines),

- Faites régulièrement des sauvegardes croisées (avec d’autres NAS / SAN) ou stockage Cloud avec lien sécurisé (VPN, SSH).

TELEPHONE IP

Deux protocoles aujourd’hui sont utilisés dans la téléphonie sur IP :

- La VOIP

- Le SIP

VoIP (Voice over Internet Protocol) est un protocole de communication utilisé pour envoyer des messages vocaux sur Internet. Les applications et plates-formes populaires telles que Skype utilisent de plus en plus cette technologie. Particulièrement utile dans les petites entreprises avec des emplacements minimaux, la VoIP est un protocole d’entreprise très courant.

SIP (Session Initiation Protocol) est un protocole de communication qui peut être utilisé pour envoyer des messages multimédias à plusieurs personnes, permettant aux utilisateurs du monde entier de communiquer sur Internet à l’aide de leurs ordinateurs et de leurs appareils mobiles. Le SIP peut transporter tous types de média, y compris la voix, les données et la vidéo. En conséquence, les entreprises avec de nombreuses succursales ou travailleurs à distance, préfèrent généralement le protocole SIP.

Quel que soit le protocole utilisé, l’application d’une politique de sécurité est primordiale :

- Utiliser toujours le dernier firmware, ainsi que les patchs de sécurité,

- Création de nom d’utilisateurs nominatif pour l’authentification sur le téléphone, comme sur le modèle (voir section Politique des comptes)

- Création de mot(s) de passe forts sur le principe ci-contre… (voir les sections Le password, Le password… suite)

- Utilisation de l’authentification MFA si les appareils le permettent,

- Isolation des téléphones dans des Vlan dédiés (filaire, wifi),

- Utiliser les VLAN pour segmenter le trafic vocal et le séparer du trafic de données,

- Chiffrer le trafic vocal en utilisant TLS (Transport Layer Security),

- Utilisation du VPN pour les connexions réseau par téléphones distants si HTTPS ou SRTP (facile à utiliser et a moins de surcharge que les protocoles IPsec) n’est pas disponible en tant qu’option,

- Supprimez les messages vocaux sensibles, désactiver les appels internationaux si non utilisés,

- Le Firewall et l’IPS sur le réseau doivent être configurés pour surveiller et filtrer le trafic VoIP, SIP, autorisé et non autorisé, et suivre les activités vocales inhabituelles,

- Activation des Logs (journalisation des authentifications, des appels, du trafic, etc…),

- Utilisation de SNMP v3 (plus sécure) si le périphérique inclut cette option,

- Si téléphone Wifi, opter pour le chiffrement WPA2 (AES-CCMP, WPA2-PSK (AES), ou WPA2–Entreprise), ou WPA3 (WPA3-Personal ou WPA3-Enterprise),

- Désactiver WPS (Wi-Fi Protected Setup) : option non sécure,

- Le nom du téléphone par défaut à changer par un qui ne soit pas explicite (référence à une entreprise, activité, etc…). Basez vous sur le principe ci-contre (voir section Convention de nommage des machines),

- Appliquer une politique d’horaire d’appels (journée, nuit, WK, etc…),

CAMERA IP

Les caméras réseau, généralement commercialisées sous le nom de caméras IP, sont populaires pour garder un œil sur son entreprise. Ces caméras fournissent des flux vidéo et audio en direct auxquels on peut accéder à distance à l’aide d’un navigateur Internet. Mais de nombreuses caméras IP sur le marché sont vulnérables à l’espionnage numérique, ce qui rend les fonctions de sécurité essentielles lorsqu’on achète et utilise ces appareils.

Quel que soit la marque, nous devons leurs apporter de la sécurité :

- Utiliser toujours le dernier micrologiciel ainsi que les patchs de sécurité du constructeur,

- Création nominative de nom d’utilisateurs pour l’accès aux caméras sur le modèle (voir section Politique des comptes)

- Création de mot(s) de passe forts sur le principe ci-contre… (voir les sections Le password, Le password… suite)

- Ajuster les niveaux de privilèges d’accès,

- Désactiver ou supprimer les comptes non utilisés (admin par exemple),

- Accès par HTTPS (interface web) ou SSH,

- Activer si besoin, les protocoles sécures SMTPS, etc…,

- Désactiver si possible, tous les protocoles non utilisés etc…,

- Isolation des cameras dans un Vlan dédié,

- Mise en place d’ACL pour contrôler les accès si le périphérique le permet,

- Activation des Logs (journalisation des authentifications, des vidéos, du trafic, etc…),

- Utilisation de SNMP v3 (plus sécure) si le périphérique inclut cette option, sinon v2,

- Activation du VPN ou tunnel SSH pour l’accès depuis l’extérieur,

- Si l’option existe, utiliser le chiffrement du flux vidéos (TLS, IPSEC),

- Activation du Firewall si l’option existe,

- Si caméra Wifi, opter pour le chiffrement WPA2 (AES-CCMP, WPA2-PSK (AES), ou WPA2–Entreprise), ou WPA3 (WPA3-Personal ou WPA3-Enterprise), sinon préférer la connectivité filaire,

- Désactiver WPS (Wi-Fi Protected Setup) : option non sécure,

- Le nom des caméras par défaut à changer par des noms qui ne soient pas explicites (référence à une entreprise, activité, etc…). Basez vous sur le principe ci-contre (voir section Convention de nommage des machines).

A bientôt.

Auteur